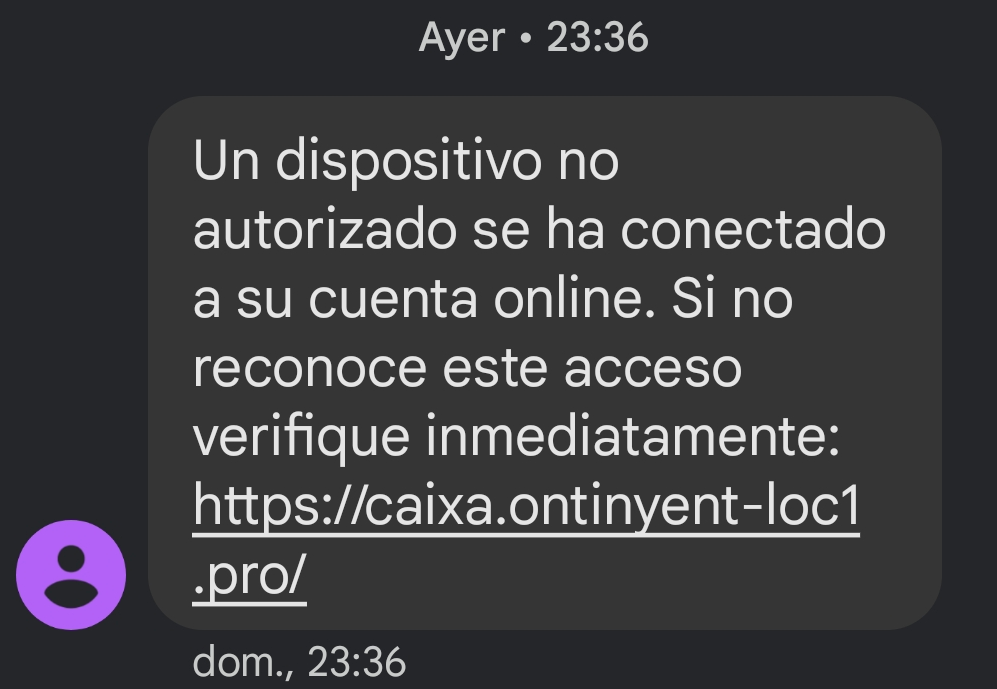

Desde ESET España han advertido de que durante la tarde del pasado domingo, 14 de agosto, se volvían a recibir mensajes SMS alertando de un supuesto acceso la cuenta online de la entidad Caixa Ontinyent. Dicho mensaje contenía un enlace a una URL, que, a primera vista, podría parecer relacionada con este banco, algo que no es así.

Según explica Josep Albors, director de investigación y concienciación de ESET España, usando este tipo de mensajes los delincuentes tratan de generar una sensación de urgencia en los usuarios que lo reciben, ya que pueden pensar que alguien está tratando de acceder a su cuenta bancaria para retirar dinero sin su permiso. Asimismo, en algunos casos los delincuentes también consiguen suplantar el identificador del banco para hacer que los mensajes aparezcan catalogados como legítimos. No ha sido el caso en esta campaña, aunque es algo que se está volviendo cada vez más habitual, explican desde ESET.

También es bastante frecuente últimamente ver cómo los delincuentes redirigen a los usuarios que intentan acceder al enlace a través de un dispositivo que no sea el previsto por ellos. En este caso, al acceder a través de un navegador de un sistema de escritorio (Windows, Linux o macOS) el usuario es redirigido a la web de Unicef España, de la misma forma que en la campaña analizada hace un par de semanas eran redirigidos a una web de venta de flores.

Sin embargo, si se utiliza un navegador con, por ejemplo, un User Agent de Android, redirige a una web que suplanta la web de acceso de Caixa Ontinyent. Las imágenes y colores corporativos utilizados podrían confundir incluso a los usuarios habituales de la banca online de la entidad, ya que esta suplantación está bastante conseguida.

Añade Josep Albors, que el certificado de la web que le permite obtener el candado de seguridad es válido y está emitido, como es habitual en estos casos de suplantación, por la entidad emisora de certificados gratuitos Let’s Encrypt. Los delincuentes han optado por el certificado más básico, con una duración de tres meses pero que les permite tener una web fraudulenta mostrando el candado, que muchos usuarios aún asocian con la seguridad y legitimidad de la web cuando la realidad es que solo garantiza que la comunicación entre el dispositivo y la web se realiza de forma cifrada.

En el caso analizado por ESET, la web usada para esta campaña de phishing se registró el mismo día 14, fecha en la que empezó a propagarse el sms apuntado a dicha URL.