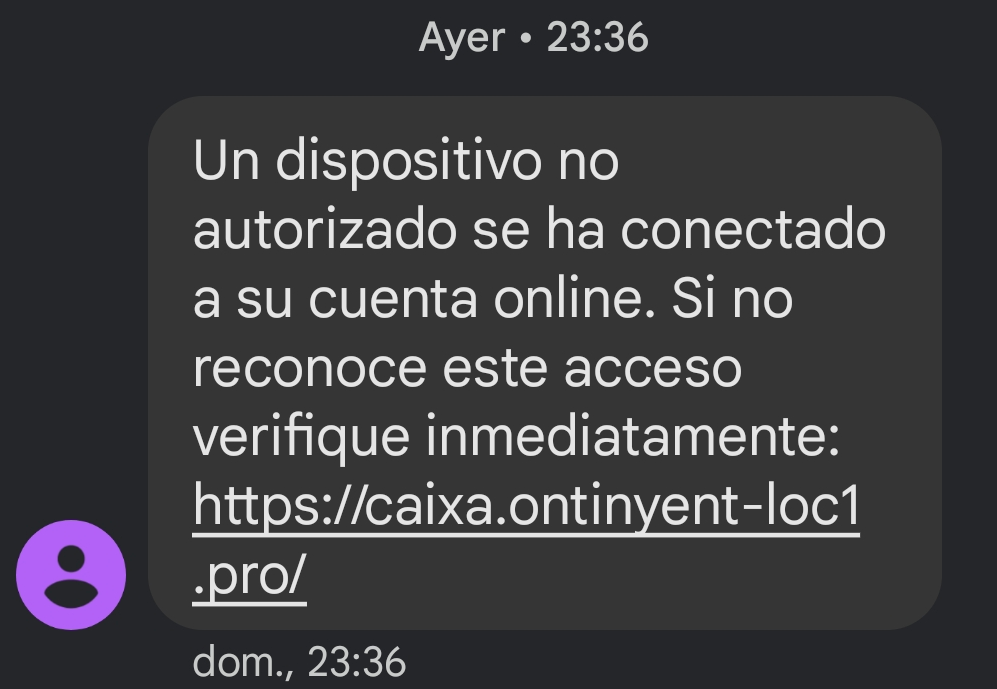

Des d'ESET España han advertit que durant la vesprada del passat diumenge, 14 d'agost, es tornaven a rebre missatges SMS alertant d'un suposat accés el compte en línia de l'entitat Caixa Ontinyent. Aquest missatge contenia un enllaç a una URL, que, a primera vista, podria semblar relacionada amb aquesta entitat, fet que no és així.

Segons explica Josep Albors, director d'investigació i conscienciació d'ESET España, usant aquest tipus de missatges els delinqüents tracten de generar una sensació d'urgència en els usuaris que el reben, ja que poden pensar que algú està tractant d'accedir al seu compte bancari per a retirar diners sense el seu permís. Així mateix, en alguns casos els delinqüents també aconsegueixen suplantar l'identificador del banc per a fer que els missatges apareguen catalogats com a legítims. No ha sigut el cas en esta campanya, encara que és algo que s'està tornant cada vegada més habitual, expliquen des d'ESET.

També és prou freqüent últimament veure com els delinqüents redirigeixen als usuaris que intenten accedir a l'enllaç a través d'un dispositiu que no siga el previst per ells. En aquest cas, en accedir a través d'un navegador d'un sistema d'escriptori (Windows, Linux o macOS) l'usuari és redirigit a la web d'Unicef Espanya, de la mateixa forma que en la campanya analitzada fa un parell de setmanes eren redirigits a una web de venda de flors.

No obstant això, si s'utilitza un navegador amb, per exemple, un User Agent d'Android, redirigeix a una web que suplanta la web d'accés de Caixa Ontinyent. Les imatges i colors corporatius utilitzats podrien confondre fins i tot als usuaris habituals de la banca en línia de l'entitat, ja que aquesta suplantació està bastant aconseguida.

Afig Josep Albors que el certificat de la web que li permet obtindre el cadenat de seguretat és vàlid i està emés, com és habitual en aquests casos de suplantació, per l'entitat emissora de certificats gratuïts Let’s Encrypt. Els delinqüents han optat pel certificat més bàsic, amb una duració de tres mesos però que els permet tindre una web fraudulenta mostrant el cadenat, que molts usuaris encara associen amb la seguretat i legitimitat de la web quan la realitat és que només garanteix que la comunicació entre el dispositiu i la web es realitza de forma xifrada.

En el cas analitzat per ESET, la web usada per a aquesta campanya de phishing es va registrar el mateix dia 14, data en la qual va començar a propagar-se el sms apuntat a aquesta URL.